2017物联网安全年报:从攻击链到分层防护

Gartner预测,从2015到2020年,物联网终端的年均复合增长率将为33%,全球的物联网设备数量将达到204亿。物联网终端厂商、主流运营商的物联卡业务、云端管控平台和应用开发者……

但是目前,物联网设备的用户安全意识普遍较薄弱,固件、补丁等基础安全能力严重匮乏,攻击门槛低,一旦出现有效的恶意控制方式,影响将迅速扩散;再加上庞大的数量加持,其作为网络武器的威力更是不可小觑。

《2017物联网安全年报》都有哪些内容值得重点关注?

1. 物联网攻击链

目前来看,社会对物联网安全事件的高度敏感性,主要集中在联网摄像头被破解后的隐私数据泄露。但物联网安全的涉及面,要更广,包括工业互联网、远程抄表、智慧医疗等。对物联网设备的通用攻击链,其大致流程可以归纳如下:

第一步 设备选型:参考市场占有率(取高)、已公开的漏洞信息、厂商是否有安全团队支持等指标,选定目标设备;

第二步 本地漏洞挖掘:通过对选型后的目标设备购买后拆解,获取设备指纹,并对其从弱口令、厂商公开漏洞等角度进行安全测试,挖掘漏洞;

第三步 工具制作:利用本地挖掘的漏洞,制作识别和漏洞利用的(半)自动化工具;

第四步 资产统计:利用上一步制作的目标设备识别和漏洞利用工具,在全网范围进行扫描,评估受影响范围;

第五步 利益转化:结合上一步的资产统计结果进行价值评估,通过售卖工具、目标设备信息以及受控设备获取利益。

2. 越来越多的物联网设备和服务被暴露在互联网

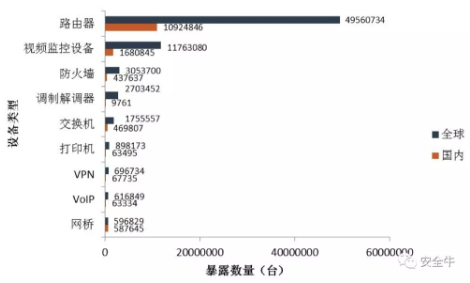

基于绿盟自身在物联网设备情报特征(包括设备指纹识别、设备行为等)的积累,报告从全球和国内两个维度,对不同类型暴露设备、物联网操作系统和云服务等情况作了统计。

物联网设备暴露情况

除上图较为集中的路由器和视频监控设备外,绿盟还发现一些诸如商用车统一通信网关、网络恒温器等较新的物联网应用,同样缺乏基础的安全防护。也就是说,从目前的趋势来看,黑客对物联网设备的攻击面,将随着物联网的发展越来越大。

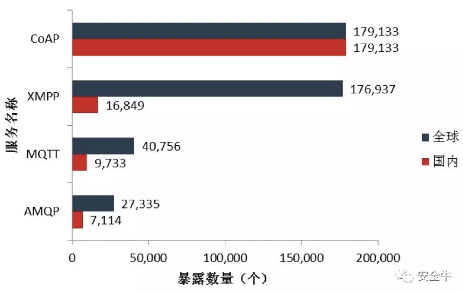

在云端服务方面,情况同样不容乐观。

家用物联网设备大多数时间会工作在低功耗场景或睡眠模式,只在需要时才与云端建立连接传输数据,所以云端服务必须保持时刻开启,才能满足设备随时连接的需求。那么使用MQTT、AMQP、CoAP等面向物联网的协议的服务的暴露,随着物联网应用的增长,也势必会持续增加。

物联网云服务暴露情况

不难想象,越来越多的攻击者,也会把目光从有成熟防护手段的web和邮件服务,转移到这些新兴物联网服务,以进行欺诈和以用户隐私数据为目的的攻击行为。

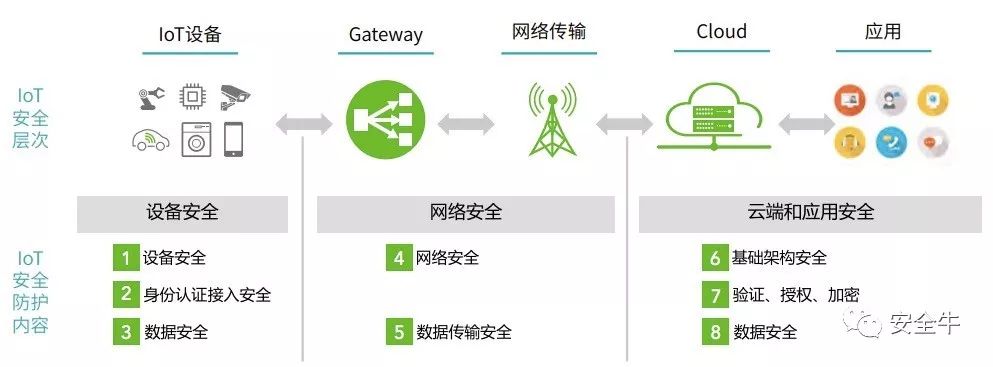

3. 物联网安全防护需要分层处置

典型的物联网应用涉及终端设备厂商、物联网网络提供商、平台和应用提供商。这也对应三个层级:感知层、网络层、平台和应用层。物联网发展的同时,其背后的安全风险却一直不被产业链中的厂商重视。无论是感知层的设备嗅探、入侵,还是平台和应用层的数据窃取、欺诈、业务中断,庞大的设备和服务基数,普遍的脆弱性,片面的追求功能和低成本,都已经使物联网安全威胁成为一种网络空间的新常态。

报告提及,由受控物联网设备组成的僵尸网络,目前有很强的扩散能力。地域上,美国、越南和印度是全球前三僵尸网络的重灾区。威胁方面,虽然还是以发动大规模的DDoS攻击为主,但也有一些新的趋势,这包括:成为DDoS攻击的一种常见方式、攻击会更加频繁、基于P2P技术僵尸网络的出现(没有中心控制节点)等。这对于物联网安全威胁的治理,势必会带来更大的挑战。

在防护思路方面,报告认为,应对感知、网络、平台和应用不同层级的威胁,可针对不同物联网应用的业务特点,按层级进行安全防护能力建设。

感知层:关注终端安全,遵循安全开发的流程,在上市前由第三方进行安全评估和加固,在身份认证、数据安全(安全启动与加密通信)等角度加入基础安全能力。

网络层:关注数据的传输链路安全,尤其是运营商的物联卡滥用和利用受控设备发动网络攻击等情况,通过物联网安全风控平台的建立,对流量、日志等数据进行建模分析,以期更早发现攻击行为。

平台和应用层:关注平台的基础架构安全和数据安全(尤其是隐私数据),感知层设备与平台的连接安全,以及通过大数据分析来判别业务异常。

关于物联网安全的解决方案,绿盟科技的思路是结合安全网关(威胁检测、接入安全)和扫描器(漏洞管理、弱口令等不当配置),进行持续的安全评估,并利用云端的物联网设备安全情报积累和大数据分析能力,建设物联网威胁态势感知平台,对设备的状态、攻击特征和趋势进行跟踪,辅助厂商进行安全运维。同时,配合上绿盟在全球大量分布的安全设备(诸如DDoS缓解等传统拳头产品),对可能的攻击行为尽早做出响应。

4. 未来方向

关于未来的物联网安全的发展方向,绿盟认为,软件定义边界(SDP)将成为有效的物联网访问控制手段。用户在客户端对设备的可靠性(透明、多因子)和账户的合法性认证通过后,才可与服务器端建立服务连接。这意味着应用提供商可以在认证通过前,保持对外部的不可见和不可访问,将软件定义的边界部署在任意位置。

除此以外,IoT设备分散性强,结合去中心化的区块链技术,会让物联网设备的身份认证更加可靠,而不再是单个认证平台被攻破就迅速扩散。

5. 给个人用户的安全建议:

修改IoT设备的初始口令和弱口令;

关闭不同的端口,如FTP(21端口)、SSH(22端口)、Telnet(23端口)等;

将不常用端口作为默认端口,增加端口开放协议被嗅探的难度;

升级设备固件;

部署IoT设备厂商提供的安全解决方案。