- [05-24]IT马洛斯锤子定律 云模型怎么选?

- [05-24]如何建立一个正确的安全架构去做...

- [05-24]私有云实施六大常见障碍

- [05-24]黑客活动是很性感 但安全防御需...

- [05-24]企业部署云计算时应避免的五大误区

- [05-24]公安部铲除42个信息泄露源头 抓...

- [05-24]衡量云性能测试:十大问题搞定云...

- [05-24]参与攻击PSN黑客被捕 涉及千起犯罪

- [05-24]云计算和物联网为何几乎同时出现

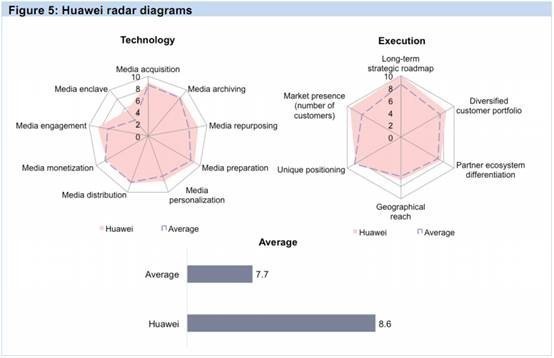

- [05-24]解析华为分布式云数据中心战略

- [05-24]银行、电信、快递职员成个人信息...

- [05-24]你所不知道的虚拟化和云计算

- [05-24]上半年10.6亿次个人信息涉嫌泄露

- [05-24]破坏云项目成功实施三大绊脚石

- [05-24]多地手机用户疑成黑客“肉鸡”被停机

- [05-24]理想云应用:当前成本 VS 潜在...

- [05-24]个人信息泄露“一条龙” 源头“...

- [05-24]掌握正确方法 保持云计算中的数据安全

- [05-24]如何强化企业信息安全等级保护技术

- [05-24]超实用突破云网络延迟障碍技巧