确保云策略安全的五个最佳实践

如今,很多企业正在考虑如何采用云计算并保证IT环境安全的问题,人们确实需要在云中实现强健的安全状态。但不可否认的是,在安全方面,云计算与内部部署有很大不同。

企业需要仔细考虑以下五个最佳实践可以帮助其实现所需的云计算安全性:

1.规划自己的策略

在企业制定云迁移战略的最初阶段,在确定与云安全有关的事物时,需要进行广泛思考。除IT团队之外,还包括法律、采购、人力资源、项目管理办公室、合规性、产品开发和合作伙伴等部门。拥有经验丰富的合作伙伴和熟练的支持人员对于任何成功的迁移策略都至关重要。在此建议尽早让他们参与进来。

2.共同责任模式

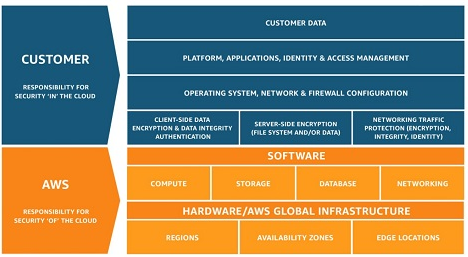

当企业将业务迁移到云端时,安全性将转移到其与云计算提供商之间的共同责任。所有主要云计算提供商都有文档说明如何分担责任,企业需要仔细阅读该文档,并确定每个模型对迁移策略的影响,并且受影响的团队将在每个模型中运行。

微软公司共享责任模型,显示Azure与其客户之间如何共享安全性

亚马逊网络服务公司(AWS)为其客户使用的类似模型

3.数据保护

企业需要拥有明确定义且可执行的数据生命周期策略,确保数据在传输和静止的状态中受到保护,是任何云迁移的最重要方面之一。企业需要了解要迁移的敏感数据,并利用这些工具和流程来保护它,包括云访问安全代理(CASB)。

根据Gartner公司的说法,“云访问安全代理(CASB)是一个内部部署或基于云计算的安全策略执行点,位于云计算用户和云计算服务提供商之间,以便在访问基于云计算的资源时组合和插入企业安全策略。云访问安全代理(CASB)是强大的工具,因为它们为企业提供了所有云计算资源的集中视图。”

许多首次部署云访问安全代理(CASB)的IT团队意识到他们以前没有意识到有许多正在使用的云计算资源,其中一些可能会使敏感数据面临风险。通过使用云访问安全代理(CASB)和其他工具,企业可以重新获得数据所在位置的可见性,并应用适当的安全措施来保护数据。

4.身份和访问管理

对于特权用户访问,可以始终使用多因素身份验证(MFA)。如果没有多因素身份验证(MFA),密码很容易失窃。恶意攻击者在电子邮件附件和攻击中嵌入恶意软件是常见的。考虑内置多因素身份验证的单点登录(SSO)解决方案。

例如,有权访问敏感云计算资源的员工可能会点击恶意电子邮件附件,而不知道隐藏的按键记录软件也包含在下载软件中。安装恶意软件后,按键记录软件将用于窃取密码。如果没有第二种形式的身份验证,恶意行为者将拥有访问云计算环境所需的一切。

通过为不常见的登录尝试添加第二种形式的身份验证(例如,从不同的位置或在不同的时间对特定用户来说是正常的),企业可以使恶意黑客更难成功执行攻击。

5.云原生工具

云迁移期间,工具合理化经常被忽视。不要假设在内部环境中工作良好的工具在云中也同样有效,反之亦然。

企业花时间了解云计算提供商服务提供的许多云原生安全产品,以及它们如何发挥其安全工具策略可以带来巨大的回报。例如,主要云计算提供商在其平台中内置了复杂的日志记录和监控功能。这些可以帮助企业准确了解谁在云环境中做了什么,而这是安全事件响应和解决方案的关键组成部分。

虽然使用第三方产品来增强云原生安全工具以实现全面保护是明智之举,但不要忽视可以直接从云计算提供商那里获得的工具。

【凡本网注明“来源:中国IDC圈”的所有作品,均为中国IDC圈网站及所属新媒体号合法拥有版权或有权使用的作品,未经本网授权不得转载、摘编或任何方式加以利用。如有转载需求,欢迎与本网联系。已经本网授权使用作品的,应在授权范围内使用,并注明“来源:中国IDC圈”或相关新媒体号名称。违反上述声明者,本网将追究其相关法律责任。】

相关阅读:

关于云计算,你可能要思考的三大问题!

云计算的公有云和私有云是什么?有什么区别?(干货)

云计算运维比传统运维多了什么,未来运维的发展方向是什么